Polscy inżynierowie opracowali model szyfrowania, który fundamentalnie zmienia sposób bezpiecznej komunikacji. UseCrypt Messenger zapewnia realizację szyfrowanych połączeń telefonicznych, wymianę wiadomości oraz plików na smartfonach. W porównaniu do znanych produktów konkurencji, aplikacja korzysta z autorskich zabezpieczeń, gwarantujących pełną prywatność przesyłanych informacji, aby wykluczyć ryzyko podsłuchu czy ataku hackerskiego. UseCrypt Messenger, to bezpieczny komunikator internetowy, zbudowany w oparciu o zestaw aplikacji klienckich (iOS, Android) oraz aplikacji serwerowych (serwer tekstowy, serwer głosowy). Komunikator pozwala na realizację szyfrowanych połączeń głosowych w standardzie HD Voice, a także na bezpieczną wymianę treści, w tym multimediów. Po tym, jak Agenda Obrony Narodowej Rządu Izraela zarekomendowała system dla administracji państwowej, system testował i zamówił rząd księstwa Monaco. Teraz zaś aplikacja jest już dostępna dla użytkowników sieci Plus.

Przyjrzeliśmy się szczegółowo polskiemu komunikatorowi UseCrypt Messenger, który – jak zapowiadają twórcy – jest przełomem w nowoczesnej komunikacji telefonicznej. Czy faktycznie powstała bezpieczna alternatywna dla komunikatorów typu Signal, Facebook Messenger, Telegram czy Viber? Sprawdziliśmy, przetestowaliśmy i bylibyśmy hipokrytami, gdybyśmy nie wyszczególnili wad i zalet efektu pracy polskich inżynierów.

Bezpieczeństwo użytkownika to podstawa

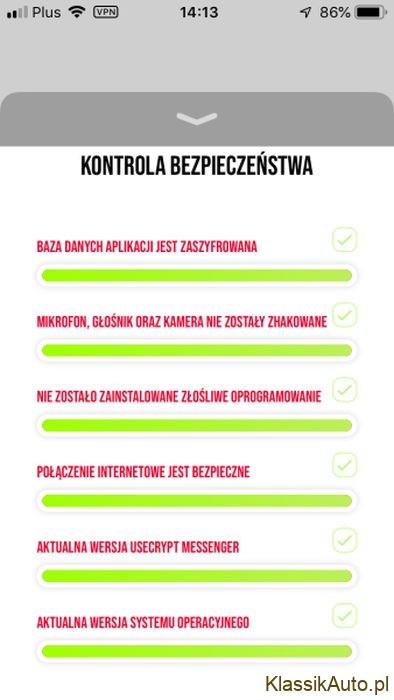

Aplikacja ta przede wszystkim wyróżnia się od innych, ponieważ dostęp do treści wiadomości bądź rozmów posiadają tylko zainteresowane strony. Ponadto aplikacja ma też zaimplementowaną funkcję wykrywania ataków typu man-in-the-middle oraz tzw. test inwigilacji, który informuje nas czy jakieś oprogramowanie nie ma czasem nielegalnego dostępu np. do mikrofonu bądź kamery w naszym smartfonie. Takich funkcji na próżno szukać w alternatywnych komunikatorach.

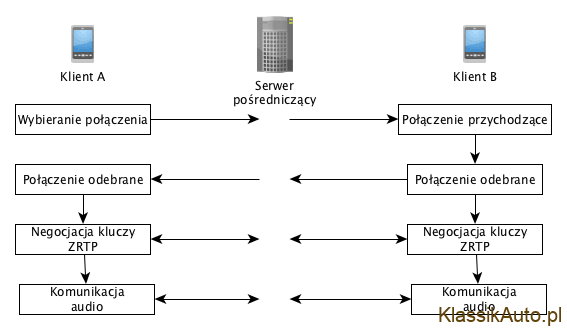

Jeśli chodzi o bezpieczeństwo współczesnego komunikatora UseCrypt Messenger, to producent zwraca uwagę na fakt, że na serwerze nie są przechowywane żadne dane i metadane, ani tym bardziej żadne adresy IP użytkowników. Tak naprawdę to serwery UseCrypta nie uczestniczą w procesie kryptograficznym. Jedyne co wymieniają, to cząstkowe informacje o parametrach szyfrowania, które pochodzą z obu urządzeń lub grupy urządzeń (jeśli uczestniczymy w grupowej konwersacji). W związku z tym dostawca usługi nie jest w stanie rozszyfrować danych, jakie przepływają przez serwer.

Podczas zakładania konta, gdzie podajemy numer telefonu, widzimy potencjalnych znajomych z listy kontaktów telefonu, którzy już mają zainstalowany komunikator. Te dane na urządzeniu są przechowywane otwartym tekstem, lecz podczas odpytywania serwera komunikatora, są one zamieniane do skrótu kryptograficznego i w takiej zaszyfrowanej formie są wysyłane, aby możliwe było połączenie się z drugą osobą. Tak więc w przypadku fizycznego przejęcia urządzenia, danych z komunikatora nie da się odzyskać. Ponadto ów skrót nie jest przechowywany na stałe na serwerze w przeciwieństwa np. do komunikatora Viber (który zbiera kopie numerów telefonów i kontaktów). Podobnie z WhatsApp-em, który wymienia wszystkie dane, kontakty oraz historię wiadomości z Facebookiem do celów marketingowych. Jak czytamy w zapisach licencyjnych: WhatsApp zbiera i udostępnia całą masę danych o użytkowniku i dzieli się z nimi, i to nie tylko z Facebookiem, ale także z firmami współpracującymi z Facebookiem. Tak naprawdę, jeśli prywatność jest najważniejszym aspektem komunikatora, to korzystanie z WhatsApp-a to bardzo zły pomysł. Jeśli nieposzanowanie prywatności jest dla użytkownika do zaakceptowania, to nikogo nie będziemy zniechęcać. Szyfrowanie end-to-end zastosowane w WhatsApp jest bezpieczne, natomiast to, co robi aplikacja z pozostałymi danymi, które są zapisane w telefonie, to całkiem inna historia.

UseCrypt Messenger w porównaniu do innych komunikatorów

WhatsApp, odkąd jest częścią Facebooka, zbiera o nas wszystko i dzieli dane z Facebookiem, co niestety ma tragiczny wpływ na naszą prywatność. Można co prawda podnieść poziom bezpieczeństwa w ustawieniach, ale tylko około 14% ludzi wie, jak to zrobić.

Telegram domyślnie ma wyłączone szyfrowanie oraz, ze względu na bycie usługą chmurową, gromadzi nasze dane na swoich serwerach. Serwery można zhakować, co w przypadku Telegrama już nastąpiło np. w 2016 (odpowiedzialny za atak był Iran). Natomiast pod koniec 2017 roku Telegram był wykorzystywany do rozprzestrzeniania oprogramowania kopiącego kryptowaluty. Zapewne dużą pomocą dla hakerów był fakt wykorzystywania przez twórców komunikatora uproszczonych protokołów szyfrujących. Co więcej, firma odpowiedzialna za oprogramowanie była skłonna ulec nowemu rosyjskiemu prawu zmuszającemu producentów szyfrowanych komunikatorów do współpracy z organami państwowymi (np. Federalną Służbą Bezpieczeństwa). Ostatnimi czasy jednak Telegram sprzeciwił się rosnącym żądaniom Rosjan i został zbanowany przez głównego operatora w skrócie Roskomnadzor.

Viber nie wypada w tym zestawieniu dobrze. Podobnie jak Telegram przetrzymuje nasze dane w chmurze oraz został zahakowany już w 2013 roku przez Syrian Electronic Army (grupa powiązana z reżimem Assada). Wskazuje to na wykorzystanie uproszczonych algorytmów. Co więcej Viber kopiuje całą książkę telefoniczną użytkownika podczas rejestracji na swoje serwery, których lokalizacja nie jest wprost podana w polityce prywatności.

Signal uważany przez niektórych za najlepszą alternatywę w stosunku do powyższych przykładów, ale nawet on jest daleki od ideału. Po pierwsze, korzysta on z mniej zawansowanych niż Usecrypt algorytmów szyfrujących oraz ze względu na bycie darmowym wykorzystuje nasze metadane. Metadane to nie pełne wiadomości, ale pewne ślady. Przykładowo wiadomo, że człowiek mający myśli samobójcze rozmawiał przez X minut z konsultantem Ośrodka Interwencji Kryzysowej. Nie mamy informacji kto i o czym rozmawiał, ale są informacje: kiedy, skąd (IP) oraz przez jak długo. Ważna jest też kwestia lokalizacji firmy oraz serwerów, co determinuje współpracę bądź jej brak ze służbami (w przypadku Signala pojawiły się informacje o udostępnianiu danych użytkowników amerykańskim służbom – NSA i CIA). Niedawno eksperci brytyjskiego Privacy International, pokazali na antenie BBC jak brytyjskie służby są w stanie odzyskać historię usuniętych konwersacji na Signalu.

Dla porównania UseCrypt Messenger nie przechowuje niczego na swoich serwerach, które są dodatkowo umieszczone w kilku państwach europejskich, gdzie prawo ochrony prywatności jest korzystne dla obywateli. Same serwery pośredniczące nie biorą udziału operacjach kryptograficznych, ponieważ klucze deszyfrujące są tylko na urządzeniach użytkowników. Co więcej UseCrypt Messenger w przypadku dezinstalacji usuwa klucz z urządzenia oraz wiadomości. Przydatna też jest funkcja zmiany naszego IP przez co zlokalizowanie drugiej strony połączenia jest niemożliwe. Dodatkowo Usecrypt Messenger, jako jedyna aplikacja sprawdza czy telefon nie został zhackowany. Jaka jest cena takiej ochrony? Tak jak pisałem wcześniej, utrzymanie infrastruktury nie jest tanie, ale jeśli komuś zależy na prywatności, to warto pobrać testową wersję i samemu sprawdzić UseCrypt Messenger.

Czat bardziej poufny niż spotkanie twarzą w twarz

Całość prowadzonej przez użytkowników komunikacji jest szyfrowana w trybie end-to-end, co oznacza, że operacje kryptograficzne wykonywane są po stronie klientów. Połączenia są zestawiane poprzez serwer pośredniczący, który nie uczestniczy w żadnych operacjach kryptograficznych, co gwarantuje pełną anonimowość użytkownikom. Dodatkowo jest to jedyna aplikacja pozwalająca sprawdzić, czy telefon nie jest obiektem inwigilacji – mówi mgr inż. Kamil Kaczyński – ekspert ds. kryptologii

UseCrypt Messenger do ochrony komunikatów tekstowych wykorzystuje protokół zapewniający zachowanie zasady forward-secrecy. Serwer pośredniczący nie przechowuje żadnych komunikatów przesyłanych przez użytkowników. Klucze kryptograficzne dla danej pary użytkowników posiadają jedynie urządzenia końcowe, zatem administratorzy usługi UseCrypt Messenger nie są w stanie odzyskać żadnej treści prowadzonej komunikacji – dodaje Kamil Kaczyński. Wiadomości pozostają bezpieczne, zamknięte w szyfrowanym sandbox, do którego dostęp z poziomu innych aplikacji nie jest możliwy. Użytkownik może sam zdecydować, czy chce przechowywać archiwum wiadomości czy bezpowrotnie usunąć. Aplikacja posiada rozwiązanie typu secret-chat, dzięki któremu Klient może sam zadecydować po jakim czasie wiadomości automatycznie są usuwane.

Usługodawca nie przechowuje danych Użytkowników na serwerze

Wszelkie komunikaty przechowywane są jedynie na urządzeniu użytkownika, zaszyfrowane

z wykorzystaniem kluczy kryptograficznych wygenerowanych w momencie instalacji aplikacji i rejestracji użytkownika w systemie. Oznacza to, iż w momencie usunięcia aplikacji całość prowadzonej komunikacji przestaje być czytelna, także w przypadku pobrania ponownie aplikacji UseCrypt Messenger. Pozwala to zachować pełną pewność co do bezpieczeństwa prowadzonej komunikacji ponieważ przy reinstalacji klucz jest niszczony bezpowrotnie. W przypadku konkurencyjnych rozwiązań – np. WhatsApp wszystkie wiadomości są nadal przechowywane na urządzeniu, podobnie jak potrzebny do ich odszyfrowania klucz kryptograficzny.

Dobór wszystkich parametrów operacyjnych dla algorytmów kryptograficznych UseCrypt Messenger został przeprowadzony przez specjalistów odpowiedzialnych za wytwarzanie wojskowych systemów łączności. Dzięki temu UseCrypt Messenger jest wolny od kleptograficznych dodatków, umożliwiających łatwiejsze złamanie wykorzystanych prymitywów kryptograficznych.

Wszystko to, co czyni UseCrypt Messenger fundamentalnie nową kategorią produktu niedostępną dotąd na rynku cywilnym. Aplikacja UseCrypt Messenger jest już dostępna w Google Play oraz AppStore.